Комфортные средства бравённого администрирования выручают системным администраторам масса усилий — и синхронно представляют из себя большую опасность безопасности в случае, когда их невозможно выключить аппаратно при помощи джампера либо тумблера на системной плате. Блок Intel Management Engine 11 в сегодняшних платформах Intel представляет из себя как раз такую опасность — первоначально он неотключаем и, и более того, на него завязаны определенные механизмы инициализации и функционирования микропроцессора, таким образом топорная дезактивация может просто привести к абсолютной неработоспособности системы. Слабость скрывается в технологии Intel Актив Management Technology (AMT) и при успешной атаке дает возможность получить общий контроль над технологией, о чём было поведано ещё в начале мая 2014 г. Однако ученым из Positive Технолоджис удалось отыскать маршрут удаления опасности.

Intel PCH

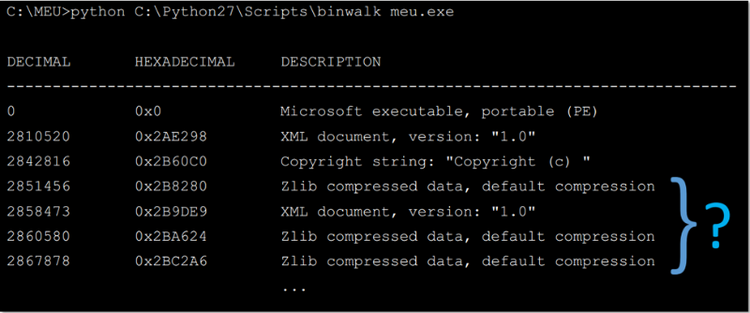

Сам микропроцессор IME считается частью микросхемы системного хаба (PCH). Кроме процессорных автоматов PCI Экспресс, всё общение системы с внутренним миром проходит как раз через PCH, следовательно, IME имеет доступ почти ко всем данным. До версии 11 атака по данному вектору была практически невозможна: микропроцессор IME применял свою архитектуру с комплектом команд ARC, о которой было мало известно посторонним создателям. Однако в 11 версии с технологией сыграли ужасную шуточку: она была переброшена на архитектуру x86, но в роли ОС использовали улучшенный MINIX, следовательно, посторонние изучения двоичного кода значительно упростились: и архитектура, и ОС хорошо документированы. Отечественным ученым Д. Склярову, Марку Ермолову и Максиму Горячему удалось дешифрировать выполняемые модули IME 11 версии и начать их скрупулезное исследование.

Дешифрированное содержание IME

Технологии Intel AMT предписана оценка уязвимости 9,8 из 10 баллов. Пока, общее отключение IME на сегодняшних платформах нельзя по вышеперечисленной причине — система плотно сплетена с инициализацией и стартом ЦП, и регулированием энергопотреблением. Однако из вида флеш-памяти, сохраняющего модули IME, можно удалить всё излишнее, впрочем сделать это сложно, в особенности в версии 11. Активно развивается проект me_cleaner, программа, которая позволяет удалить совместную часть вида и оставить лишь актуально нужные детали. Однако приведём незначительное сопоставление: если в вариантах IME до 11 (до Skylake) программа устраняла почти всё, оставляя приблизительно 90 Кб кода, то сейчас нужно оставить около 650 Кб кода — и то в отдельных случаях система может выключиться через тридцать минут, так как блок IME переходит в порядок восстановления.

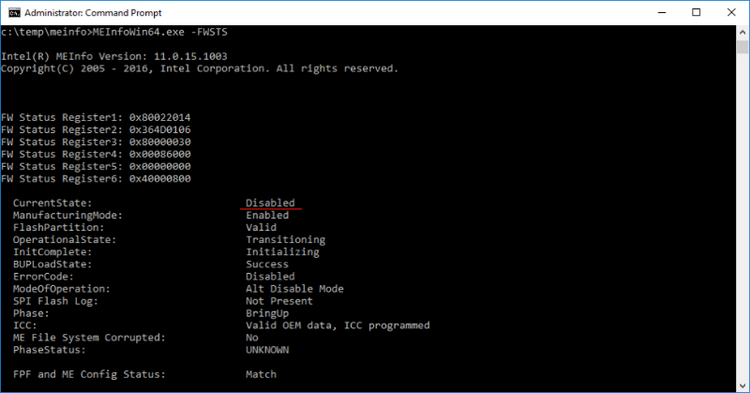

Статус IME после установки бита reserve_hap

Подвижки, но, есть. Упомянутой команде специалистов удалось пользоваться набором создателя, который предоставляется самой Intel и содержит программы Flash Image Tool для опции характеристик IME и прошивальщик Flash Programming Tool, работающий через интегрированный SPI-контроллер. Intel не отдает эти платформы в открытый доступ, однако отыскать их в интернете не понимает особенного труда.

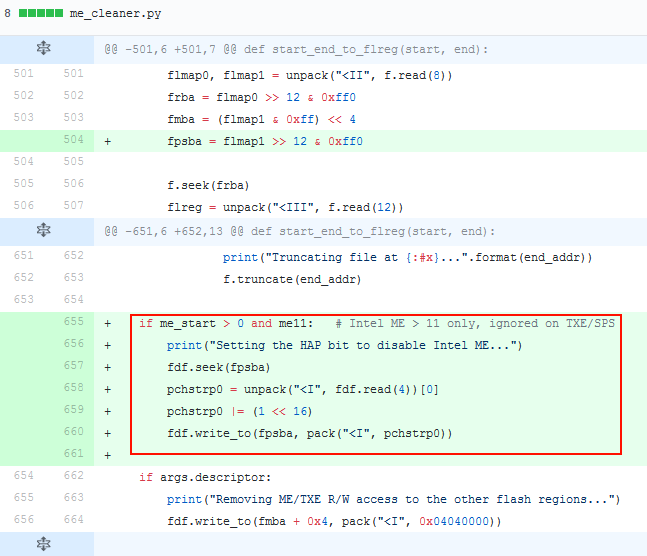

Приобретенные при помощи этого набора XML-файлы были подвергнуты разбору (они имеют конструкцию прошивки IME и описание механизма PCH strap). 1 бит под наименованием «reserve_hap» (HAP) открылся сомнительным из-за изображения «High Assurance Platform (HAP) enable». Поиск в интернете продемонстрировал, что это наименование платформы по образованию платформ повышенной доверенности, сопряженная с АНБ США. Задействование этого бита продемонстрировало, что система перешла в порядок Alt Disable Mode. Блок IME не отвечал на команды и не отвечал на действия из ОС. Присутствует и ряд не менее узких моментов, которые вы можете узнать в публикации на Habrahabr.ru, однако в новой версии me_cleaner выполнена помощь большей части небезопасных модулей без установки бита HAP, что вводит двигатель IME в положение «TemporaryDisable».

Заключительная модификация me_cleaner может делать это автоматом

Заключительная версия me_cleaner оставляет даже в 11-ой версии IME лишь модули RBE, KERNEL, SYSLIB и BUP, в них не обнаружено кода, позволяющего подключить саму технологию IME. В добавление к ним применяют и бит HAP для абсолютной убежденности, что программа также может делать. Intel осведомлена с итогами исследовательских работ и доказала, что ряд опций IME на самом деле сопряжен с нуждами федеральных организаций в средствах высокой безопасности. Введены эти опции были по желанию государственных заказчиков США, они прошли урезанную проверку и официально такие конфигурации организацией Intel не удерживаются. Организация также опровергает введение в собственные продукты так именуемых бэкдоров.

Март 30th, 2024

Март 30th, 2024  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике