Организация из сферы безопасности Armis обнародовала детали Bluetooth-уязвимости, которая может позволить мошенникам бравённо штурмовать миллиарды механизмов. Слабость под наименованием Blueborne скрывается под Bluetooth-устройство и, применяя недоделки протокола, вводит вредный код.

Так как Bluetooth-устройства имеют большие льготы в большинстве ОС, атаку можно провести без какого-нибудь участия клиента. Blueborne даже не требует привязки целевого устройства к вредному и подключения режима видимости.

Устройства на iOS 10 невосприимчивы к атаке, Майкрософт произвела аналогичный патч в начале июля. Потому чувствительны в настоящее время в основном лишь Android-устройства: известно, что партнёры Google обычно продолжительное время вводят обновления безопасности в собственные телефоны.

Калифорнийский великан сообщил, что отправил патч изготовителям ещё в прошлом месяце, но когда он будет установлен на любой телефон, пока не понятно. Google также определила восстановление прямо на все устройства серии Pixel.

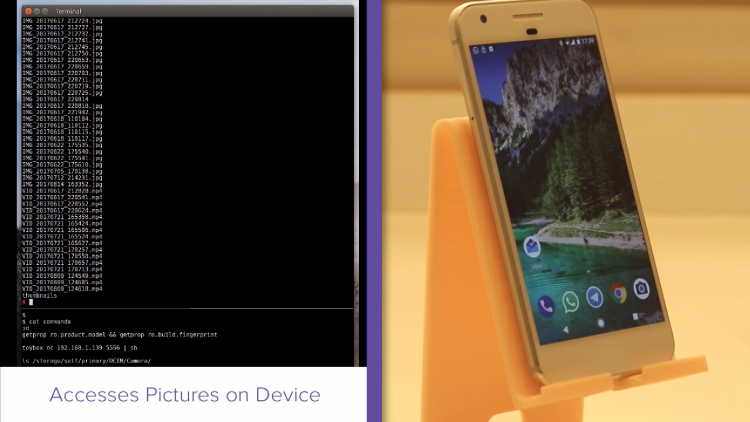

До этого Armis удалось показать атаку на не обновлённом Pixel. Организация легко сумела бравённо включить вредное ПО без разрешения клиента.

У уязвимости есть ряд ограничений. Характеристики эксплойта находятся в диапазоне от устройства к приспособлению, потому нельзя напечатать целый вирус, который должен бы штурмовать все ранимые устройства. Также препятствия создаёт сама беспроводная система: мошенники могут открывать устройства в краях видимости Блютуз и исключительно те, на которых акт включён.

Пока единственная рекомендация по обороне устройства — это далеко не пользоваться Блютуз, и ждать, когда патч от Google доберётся и до вас.

Август 26th, 2023

Август 26th, 2023  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике